POP3

EVO郵件伺服器 具備POP3功能的Mail Server產品

POP3 伺服器 - 網際網路收信標準協定中的老前輩

歷史沿革

POP3是一個由J. K. Reynolds帶領的團隊研發的郵件接收協定。它從1984到1998年由POP1、POP2演進至POP3。後來有POP4的架構出來(功能接近IMAP),但是於2003年停止發展。簡單易用,至今仍然被使用中。但是,由於POP4已經停止研發,現有POP3功能已經漸漸不能滿足現在網際網路使用者的需求,造成使用者因需求慢慢轉向IMAP。

POP3 server (內送郵件伺服器)主要功能

POP3 server提供網路使用者簡單的下載郵件做離線郵件瀏覽。此種方式十分陽春,使用POP3伺服器接收郵件最大的缺點就是一處收過的郵件,到了另一處又得再收一次,完全無法判別是否已收過.今日的郵件客戶端大多已經改用IMAP4,它改善了POP3的種種缺點,是新一代的郵件協定.

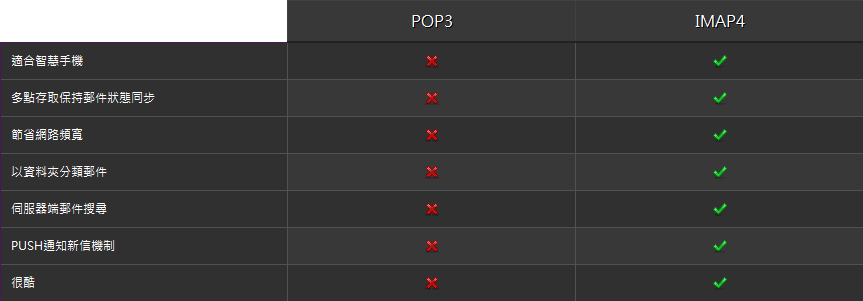

您還在用 POP3 嗎? 改用 IMAP4 不必改變使用習慣但好處多多

POP3 認證

POP3認證方式有以下幾種,使用明文的LOGIN指令,此種方式最不安全,選購時要避免採用只支援這種方式的產品。另外常見的有APOP的方式,這基本上來說算是安全的一種認證方式,即使是以明文的方式傳送,另外還要注意POP3伺服器是否有支援STLS的安全層次連線,如果有,才能夠提供全程的加密保護,EVO還具有以憑證登入的AUTH EXTERNAL認證方式,屬於POP3認證最高的一種等級之一。

POP3 port

POP3標準的連接埠是110,在EVO下可支援明文以及TLS(推薦,業界公認的SSL連接埠),也可使用995(較不推薦,此方式已經在業界被淘汰)的SSL伺服器。

POP3 SSL

POP3 SSL的連接埠是995,是屬於SSL Connect的連接方式,目前已被淘汰,被在EVO下可支援的STLS給取代,使用標準110 port。

POP3 攻擊

POP3攻擊就是說透過 POP3-Auth-brute-force-attempt 不斷地猜常見的帳戶密碼組合,入侵後可能侵犯公司隱密導致 POP3伺服器無回應(未回應或沒有回應),但更多的時候是利用帳戶密碼來寄送垃圾信。要防禦此種POP3攻擊非常簡單,使用EVO郵件伺服器直接內建此種防禦機制,只要有這種入侵,失敗20次後會自動擋掉對方的IP位址.

POP3 指令 (POP3 command)

POP3常見的指令包括下面幾種:

CAPA:開始與 POP3 Server 送出的第一個指令,用於取得此伺服器的功能選項清單

USER:與 POP3 Server 送出帳戶名

PASS:與 POP3 Server 送出密碼

STLS:MUA 或 MTA 透過 CAPA 指令確認伺服器支援 TLS 後,可以送出 STLS 指令要求進行 TLS 握手交涉

STAT:取得伺服器上本帳戶存在的信件數量

LIST:取得信件數、序列號和每封信件的大小

TOP n m:取得第n封信件前m行的內容

RETR n:取得第n封信件完整內容

DELE n:刪除第n封信件

QUIT 告知 POP3 伺服器即將說再見.

EVO如何整合POP3

EVO郵件伺服器遵循POP3信箱協定製作並支援協定指令,比如:APOP RFC 2195(使用挑戰與回應方式認證),RFC 2595 (透過TLS使用POP3的機制 - STLS)等等。以IMAP的角度來看,POP3實際上已經是完全被淘汰的協定,它沒有任何地方比IMAP要來得強大,況且,現今所有的郵件軟體都已經支援IMAP,對於POP3我們實在不需要有太多的留念.將您的帳號轉為IMAP吧,這個過程將會是輕鬆又愉快.