設定 - 網域設定、流通性廣的各項郵件協定、防垃圾信機制、防毒機制等等。。。手到擒來

設定頁面提供兩個設定模式,皆分為七個區塊,但是「進階模式」較「簡易模式」選項多、分工細:

[進階模式] → [簡易模式]

基本設定 SMTP設定 IMAP設定 POP3設定 LDAP整合相關設定 SSL憑證相關設定 垃圾信防治設定 防毒軟體整合設定

MIS弟兄可依需要選擇任一個模式做微調,所有參數一經設定皆立刻生效,無須重新啟動!

當鼠標移至空白輸入區塊按一下左鍵即會有小提示,很方便。如下圖:

A. 進階模式 - 什麼都可調,什麼都不奇怪!

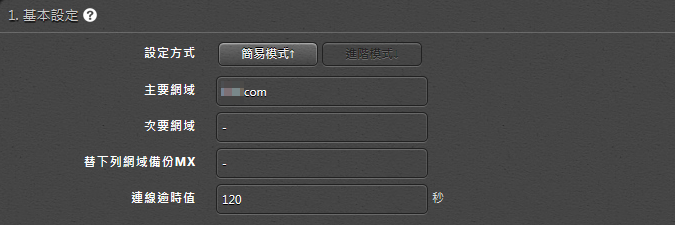

1. 基本設定 -

設定方式 - 的功能設定模式,可切換於「簡易」與「進階」之間;「進階模式」啟動時,其按鍵是呈灰色的。

主要網域 - 主要的郵件網域,能與IP位址反解以及SSL憑證之CN(common name)相吻合,範例:YourName.tw。在此輸入您申請好的網域名之後,接下來伺服器依照此網域名自動做各項DNS設定的檢查。這些DNS設定對應我們之前在「安裝前置作業主要流程」中做的設定。您可以隨時到「摘要」頁面查看是否有任何問題。同場加映:若您暫時將主要的郵件網域名移除換上次要網域名時,會發生什麼事呢?沒錯!您可以針對次要網域做除了IP位址反解的DNS設定檢查。

次要網域 - 次要的郵件網域,能與SSL憑證之CN(common name)相吻合,範例:YourName.tw。在此輸入其他次要的郵件網域並且以「半形逗號」→","作為多個網域之區隔,範例: aaa.com,bbb.com。雖然在ISP端申請IP位址反解只能一組,由於現有的固定IP位址已經被反解為主要網域名,基本上IP位址反解出來不會有「dialup、dial-up、dynamic、pppoe」這些字串。因此架多組網域的人也不必太擔心,次網域的外寄信件不至於因為IP位址反解的原因被拒收。

替下列網域備份MX - 本伺服器做為以下網域的備份(第2優先權或以下),以「半形逗號」→","做為多個網域之區隔,範例:aaa.com,bbb.com。備份將暫時代收信件,三天內若主要恢復運行,將自動把代收的信件轉寄回主要。欲開啟此備份MX功能,請先至DNS代管設定:PCHome 或 ZoneEdit,依照教學將此備份MX伺服器各增加一筆A紀錄和一筆MX紀錄,範例如下:

PCHome:

A紀錄: 主機名稱/mx2, 地址/111.240.23.191。

MX紀錄: 地址/mx2.test.com.tw, MX參數/20。ZoneEdit:

A紀錄:Subdomain/mx2.test.com.tw, IPv4 Address/111.240.23.191。

MX紀錄:Subdomain/test.com.tw, Preference/10, Host/mx2.test.com.tw。特別注意1:若主要三天後仍然無法恢復運行,位於備份的郵件將會被自動刪除。

特別注意2:此功能和相關設定若沒有啟動,外來寄信者會收到「No Such User」的錯誤訊息。

連線逾時值 - 120至1800之間的整數值,單位為秒。若連線超過此時間但沒有任何動作時,將會被伺服器切斷連線。

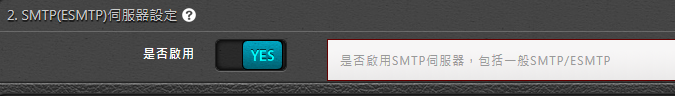

2. SMTP(ESMTP)伺服器設定 -

是否啟用 - SMTP伺服器是用來幫郵件客戶端寄信件的一種服務;在此選擇是否啟用SMTP伺服器,包括一般SMT/ESMTP。一經啟用,連接埠25(標準及TLS)和連接埠587(TLS)隨即開啟。使用者可以開始寄信。若您要針對單個使用者做開啟或關閉收信功能時,請在帳號頁面編輯其權限。

允許無TLS登入 - 是否允許不使用TLS安全連線者登入SMTP?有安全上之顧慮。

是否啟用TLS - 是否啟用ESMTP的STARTTLS功能

連接埠(Port) - 標準預設值為25,可用範圍為1至65535之間,此連接埠包含了標準及STARTTLS安全機制。

是否啟用SSL - 是否啟用ESMTP的額外SSL功能於寄件連接埠(submission port)465或587

綁定 IP 位址 (SSL Port) - SMTP Submission Port 465/587 允許使用指定 (Bind) 之 IP 位址,用於特殊需求如雙網卡連結 Spam 檢測或郵件過濾器

連接埠(SSL Port) - 標準預設值為587,可用範圍為465(強制為Implicit SSL連線)或587(強制為STARTTLS模式)

自訂 SMTP EHLO 名稱 - 若有需要人工設定 SMTP EHLO NAME 時可設定,若留空白讓系統自動決定。

外寄預設 IP 位址 - 外寄郵件時,預設使用指定之 IP 地址,適用於多 IP 位址主機又想指定透過哪一個 IP寄信時使用,留空白為自動。

郵件管理者信箱 - 郵件管理者(Postmaster)的信箱,所有退信通知的寄件者都將會是此信箱

最大連線數量 - SMTP伺服器最大同時連線的數量,可用範圍為20至1000之間

收件者數量限制 - 信件寄至本地信箱時,一次最多可以寄信給多少人(帳戶),最小值為100最大值為10000

外寄信件大小限制 - 利用本伺服器寄信時,單封信件最大的大小,單位為MB(百萬位元組),可用範圍為10至4096之間

郵件備份 - 將全部內送及外寄的郵件備份到ARCHIVE資料夾(不含退信通知)

郵件備份資料夾結構 - 郵件備份帳戶資料夾的結構。DATE: 依日期;DOMAIN: 依網域/帳戶名稱,依照管理者帳戶網域之設定,管理者可以管理所有網域或單一網域位於 郵件伺服器預設資料夾/HOSTS/DEFAULT/ ARCHIVE 中權限所及的郵件備份。網域郵件備份的管理細節如下:

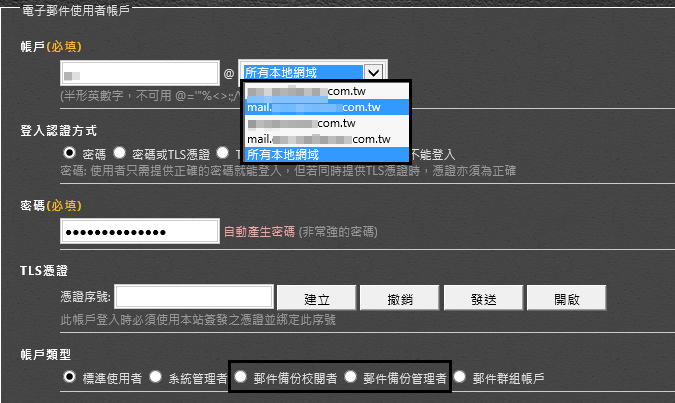

上圖位於「使用者帳戶編輯」頁面,做三個設定步驟:

Ⅰ. 在「群組」將使用者的角色訂為「郵件備份校閱者」或「郵件備份管理者」。

Ⅱ. 在「帳戶」後方的網域下拉選單中點選:

ⅰ. 所有本地網域 - 能夠校閱或管理全部網域的電子郵件,實際檔案路徑:

郵件伺服器預設資料夾/HOSTS/DEFAULT/ARCHIVE

註1:若使用者所屬網域為「所有本地網域」,郵件備份的IMAP資料夾架構為 [Default/帳戶名稱/INBOX 或OUTBOX/日期]。

註2: 若使用者所屬網域為 EVO 所管理任一網域,郵件備份的IMAP資料夾架構為 [網域名/帳戶名稱/INBOX 或OUTBOX/日期]。

ⅱ. 選單其中任一網域 - 能夠校閱或管理所點選網域的所屬電子郵件,實際檔案路徑:

郵件伺服器預設資料夾/HOSTS/DEFAULT/ARCHIVE/網域名

註1:若使用者所屬網域為「選單其中任一網域」,郵件備份的IMAP資料夾架構為 [帳戶名稱/INBOX 或OUTBOX/日期]。

Ⅲ. 由於校閱者或管理者不隸屬於任何部門,因此請將步驟 Ⅱ 中的「基本資料/部門」保持空白。但是步驟 Ⅱ-ⅱ之中,我們可在一種特殊狀況下填入部門名稱,狀況如下:

ⅰ. 填入部門名稱可以為某部門的主管設置一個只能校閱或管理同部門人員郵件的帳號;該帳號沒有權限瀏覽其他部門人員郵件。

註1:若使用者所屬網域為為 EVO 所管理任一網域中的任一部門,郵件備份的IMAP資料夾架構為 [帳戶名稱/INBOX 或OUTBOX/日期]。

是否備份垃圾郵件 - 是否將被判定為 SPAM 的垃圾郵件進行備份?請注意:若不備份可能有假冒垃圾郵件逃避郵件備份的風險。

是否啟用UTF8SMTPbis (RFC 5336) - 此功能可向下相容,開關與否並不影響基本SMTP運作

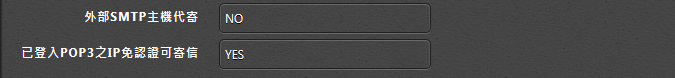

外部SMTP主機代寄 - 使否啟用以外部SMTP代寄信的功能:[YES]將無法寄出的信件以外部SMTP代寄 / [NO]不使用 / [ALWAYS]總是使用(全部信件皆使用代寄)。

注意事項1 - [YES]狀態下,EVO郵件伺服器在信件退回時會自動偵測錯誤回應碼,並決定是否啟動外部SMTP代寄功能重寄此封信或仍然使用本地SMTP服務再做一次寄信嘗試。

注意事項2 - [ALWAYS]狀態下,EVO郵件伺服器會跳過本地SMTP服務並永遠啟動外部SMTP代寄功能寄出信件。但是,請注意外部SMTP伺服器是否對代寄的信件數有限制?若有上限,不建議永遠啟動此功能。

注意事項3 - 若信件透過外部SMTP代寄時,不會有重寄的動作。

何時使用外部SMTP主機呢?

Ⅰ. 您的網域名因某些原因,比如:使用者亂發垃圾信,遭到其他封殺,比如Yahoo!或Hotmail。

Ⅱ. antivirus filter and gateway您必須擁有該外部SMTP主機帳密,請看下面的說明:

SMTP主機的位址 - 外部SMTP主機的網域名稱或IP位址,例如:smtp.gmail.com

SMTP主機通訊埠 - 外部SMTP主機的通訊埠,常為25或587(可支持STARTTLS,不支援465)

SMTP寄件者帳戶 - 使用外部SMTP服務的帳戶名稱

SMTP寄件者密碼 - 使用外部SMTP服務的帳戶密碼

同場加映:Yahoo!, Google, Hotmail以及台灣各大ISP(比如hinet 外寄郵件伺服器)的SMTP伺服器(所有台灣ISP僅提供Port 25的SMTP服務)

Yahoo! Plus - plus.smtp.mail.yahoo.com (提供Port 465)

Yahoo! 一般 - smtp.mail.yahoo.com (提供Port 25, 587)

Google - smtp.gmail.com (提供Port 25, 587, 465)目前 Google 在登入時需要做 OAuth 的認證,因此不適用於外部 SMTP 代寄的功能。Hotmail - smtp.live.com (提供Port 25, 587)

Hinet (hinet 外寄郵件伺服器)- msa.hinet.net 或 msr.hinet.net

SeedNet - seed.net.tw 或 authsmtp.seed.net.tw

So-Net - so-net.net.tw

Sparq - smtp.sparqnet.net

APOL - mail.aptg.net

台灣大寬頻 - 於2010年11月宣布全面停止Anet Mail郵件服務

TBC - smtp.tbcnet.net

Xuite - smtp.mail.xuite.net

umail - umail.hinet.net

Hinet 點數卡 - cm1.hinet.net

已登入POP3之IP免認證可寄信 - 若帳戶於某 IP 位址成功登入 POP3 或 IMAP 服務,伺服器將暫時允許此 IP 位址不經 SMTP 登入 (SMTP Authentication) 認證就可進行外寄動作。選項:NO - 不使用;YES(Lan Only) - 到 LAN (虛擬 IP)環境下用戶使用此功能;YES - 使用此功能。

3. IMAP伺服器設定 -

是否啟用 - IMAP伺服器是用來讓郵件客戶端接收信件較POP3先進的一種服務;在此選擇是否啟用,包括一般及TLS/SSL安全連線。一經啟用,連接埠143(標準及TLS)和連接埠993(SSL)隨即開啟。使用者可以開始使用IMAP模式收信。若您要針對單個使用者做開啟或關閉收信功能時,請在帳號頁面編輯其權限。

連接埠(Port) - 標準預設值為143,可用範圍為1至65535之間,此連接埠包含了標準及STARTTLS安全機制

允許無TLS登入 - 是否允許不使用TLS安全連線者登入IMAP?,有安全上之顧慮

是否啟用SSL(TLS) - 是否啟用IMAP SSL伺服器

連接埠(SSL Port) - 標準預設值為993,可用範圍為1至65535之間

最大連線數量 - IMAP伺服器最大同時連線的數量,可用範圍為20至1000之間

連線逾時值 - 1800至7200之間的整數值,單位為秒;1800秒為預設值。若連線超過此時間但沒有任何動作時,將會被伺服器切斷連線

是否啟用UTF8 IMAP(RFC 5738) - 此功能可向下相容,開關與否並不影響基本IMAP運作

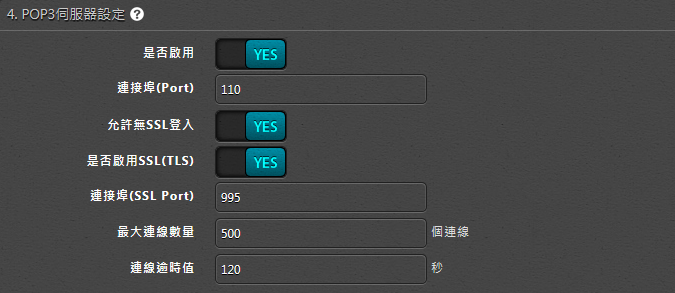

4. POP3伺服器設定 -

是否啟用 - POP3伺服器是用來讓郵件客戶端接收信件的一種服務;在此選擇是否啟用,包括一般及TLS/SSL安全連線。。一經啟用,連接埠110(標準及TLS)和連接埠995(SSL)隨即開啟。使用者可以開始使用POP3模式收信。若您要針對單個使用者做開啟或關閉收信功能時,請在帳號頁面編輯其權限。

連接埠(Port) - 標準預設值為110,可用範圍為1至65535之間,此連接埠包含了標準及STLS安全機制

允許無SSL登入 - 是否允許不使用SSL安全連線者登入POP3?,有安全上之顧慮

是否啟用SSL(TLS) - 是否啟用POP3 SSL伺服器

連接埠(SSL Port) - 標準預設值為995,可用範圍為1至65535之間

最大連線數量 - POP3伺服器最大同時連線的數量,可用範圍為20至1000之間

連線逾時值 - 15至1800之間的整數值,單位為秒;15秒為預設值。若連線超過此時間但沒有任何動作時,將會被伺服器切斷連線

5. 與 LDAP 伺服器整合進行帳戶驗證 -

是否啟用 - LDAP 服務提供 EVO 從目錄服務 (Directory Service) 中取得動態使用者帳戶資訊;在此選擇是否啟用。一經啟用,EVO 使用有 LDAP 存取權限的帳戶帳密從預設值的連接埠 389 匯入目錄服務上的使用者帳戶資訊。同時,EVO 能夠定時自動地與 LDAP 目錄服務做帳戶資料的同步動作。

LDAP 伺服器種類 - 若選擇 WINDOWS 表示 Windows 的 Active Directory LDAP 伺服器,若選擇 LINUX 表示 Linux 的 OpenLDAP 伺服器

網域名或 IP 位址 - LDAP 的主機網域名稱或是 IP 位址

連接埠 (Port) - LDAP 的主機連接埠,預設值為 389

帳戶 - 用來登入 LDAP 主機的帳戶名稱,必須具有查詢網域帳戶的權限

密碼 - 用於登入 LDAP 主機的帳戶密碼

帳戶所屬網域 (dn) - 您的網域的 dn (distinguished name),設定方式為,例如:網域為 xyz.xxx123.com時,則設定為 DC=xyz,DC=xxx123,DC=com,也就是說將網域的每一個 domain coomponent 拆開後以逗號分隔

同步群組過濾遮罩 - 同步帳戶資訊時僅同步屬於此群組的帳戶(※ 目前群組遮罩尚未支援)

帳戶被刪除時同步方式 - 當帳戶自 LDAP 伺服器中移除時,本地同名帳戶的處置方式,選項為:Ⅰ. DISABLE(停用)Ⅱ. DELETE(刪除)

同步間隔時間 - 每隔幾分鐘,進行一次同步,將會檢查 LDAP 伺服器內帳戶清單,並在本地相對應做出「新增」、「停用」、「刪除」、「更新」等動作

註 1:由於在 AD 和 LDAP 環境限制下,僅能使用「普通的密碼認證」,因此請盡量使用 STARTTLS 或 Implicit SSL 連線,以確保信件傳輸的安全性。

註 2:目前可從 LDAP 或 AD 匯入「群組」和「帳戶」。

註 3:與 LDAP 或 AD 伺服器的連線狀態會出現在[監控/事件檢視器]中,若有錯誤代碼,請參考微軟提供的「LDAP 錯誤代碼列表」。

6. SSL(TLS)憑證以及私密金鑰設定 - 同簡易模式的設定方法

7. 垃圾信防治設定 -

是否啟用 - Spamhaus ZEN包含了四種反垃圾信的機制:SBL、XBL、PBL、CSS。啟用時,以上四種反垃圾信機制會同時啟動。

檢查SBL - SBL表示IP位址被判定為大量垃圾郵件的來源"

檢查XBL - XBL表示IP位址可能因為電腦中毒或被駭客入侵導致被歹徒利用來發送垃圾信

檢查PBL - PBL表示IP位址位於ISP宣告的非郵件主機(MTA)使用區段,通常是動態IP位址區段

檢查CSS - CSS表示IP位址可能被分散式垃圾郵件發送者所利用

放行垃圾信 - 讓被判斷為垃圾信的郵件寄進來,且在郵件標題上加入識別關鍵字

是否啟用SPF檢查 - 藉由SPF機制,驗證信件是否來自寄件者網域所授權的SMTP主機,違反此規則的信件將被置於IMAP之SPAM資料夾。違反此規則的郵件標題會以「SPF-Failure」開頭。

禁止猜密碼者IP位址 - 若啟用,將會禁止猜密碼者IP位址再度連線。

參數詳細的設定位置在 預設資料夾\CONFIGS\config.ini 內,有三個參數可做設定:

SECURITY_LPC_ATTEMPTS=20 嘗試登入的失敗次數上限,單位為 '次'

SECURITY_LPC_DURATION=2 嘗試登入的時間點,單位為 '分鐘'

SECURITY_LPC_BAN_ENABLED=YES 是否開啟此功能?

綜合上面的參數設定,可解讀為 : 若是使用者在兩分鐘超過20次登入嘗試且失敗時,該使用者的連線IP位址會被放入黑名單中

若您想要杜絕類似的跳板事件發生,建議您執行下面的動作:

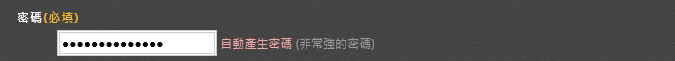

Ⅰ. 在「使用者帳戶編輯」中的「自動產生密碼」強制使用者輸入複雜度夠高的密碼:

Ⅱ. 在「設定」中的「SMTP 伺服器設定 / 允許無 TLS 登入」關閉:

被禁止的IP如何管理?請參考「安全/IP位址來源過濾」 - 在第二項 IP位址來源過濾 若有被禁止的IP可在此進行管理

Ⅰ. 點選[YES]時,「安全」頁面的[准許所有IP位址但禁止以下IP位址或範圍連線]務必開啟。點選[NO]時,雖然不會做「禁止再度連線」的動作,但是此類可疑的猜密碼連線的行為仍然會被紀錄在「監控」的「事件檢視器」中

Ⅱ. 來自電腦主機IP位址的登入嘗試不受此規則限制。

進行 SMTP EHLO 名稱檢測 - 對寄件連線的 SMTP EHLO 名稱進行驗證,若與連線 IP 位址不吻合將被判為 SPAM 連線,預設值為 NO。

使用黑名單延遲機制 - 啟用黑名單防垃圾信機制,除了[已登入 SMTP , 位於白名單內, 已通過 SPF 之外的連線,本機帳戶寄至之外部信箱]以外,第一次寄件均會被暫時駁回,需要第二次寄件才會成功。

8. 防毒軟體整合設定 - 同簡易模式的設定方法

9. EVO Collaboration Add-on: CardDAV 與 CalDAV 伺服器設定

以下為伺服器端的基本設定,更多說明請到 [CalDAV / CardDAV 頁面];用戶端設定請到 [用戶端軟體設定教學]

是否啟用 - 是否啟用 EVO Collaboration Add-on 擴充套件,基於 Apache/PHP/SabreDAV 及獨自的整合技術

ECA 服務狀態 - 檢查設置 / 服務啟動 / 服務停止

ECA 根目錄 - EvoServ 的基本路徑

時區設定 - 時區設定,點選[挑選]找尋您所在時區,如 Asia/Taipei ,設定格式請參照 http://php.net/manual/en/timezones.php

CalDAV/CardDAV 連接埠 - 預設的 CalDAV 與 CardDAV 之 HTTP 連接埠為 8008

CalDAV 連接埠 (SSL Port) - 預設的 CalDAV 之 HTTPS 連接埠為 8443

CardDAV 連接埠 (SSL Port) - 預設的 CardDAV 之 HTTPS 連接埠為 8843

共用通訊錄名片 -

新增名片 - 填寫聯絡人資料中必須或全部的欄位,按下[確定]即可完成新增或修改聯絡人的動作,或按下[取消]以放棄

編輯名片 - 點選之後從目錄中點選欲編輯的名片檔案並予以修改,註記:點選後開啟的資料夾為前次開啟資料夾的位置,請瀏覽至:C:\ProgramData\EvoMailServer\HOSTS\DEFAULT\CARD

管理目錄 - 點選之後從目錄中點選欲管理的名片檔案並予以管理

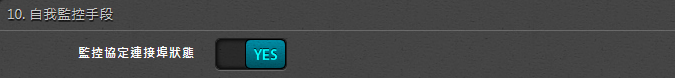

10. 自我監控手段

監控協定連接埠狀態 - 選項為 YES 或 NO,若開啟時,EVO 針對各連接埠做監控的動作。當累計連線數超過自我定義的值時,該連接埠會自動重新啟動,並繼續運行。

累計連線數超過 n 後重啟 - 此數值可輸入正整數。當連接埠的累計連線數超過此值時,EVO 會自動將該連接埠重新啟動。